Willkommen in der Zukunft der Serververwaltung! Mit dem Windows Server 2025 präsentiert Microsoft eine revolutionäre Plattform, die Ihre IT-Infrastruktur auf das nächste Level hebt. Bei EDV-Solutions sind wir stolz darauf, Ihnen diese bahnbrechende Technologie anzubieten.

1. Verbesserte Systemüberwachung und -protokollierung

2. Intelligentes Backup- und Wiederherstellungssystem

3. Container-Integration mit Kubernetes

4. Erweiterte Netzwerksicherheitsfunktionen

5. Optimiertes Storage Management mit SMB Direct

6. Erweiterter Support für Edge Computing

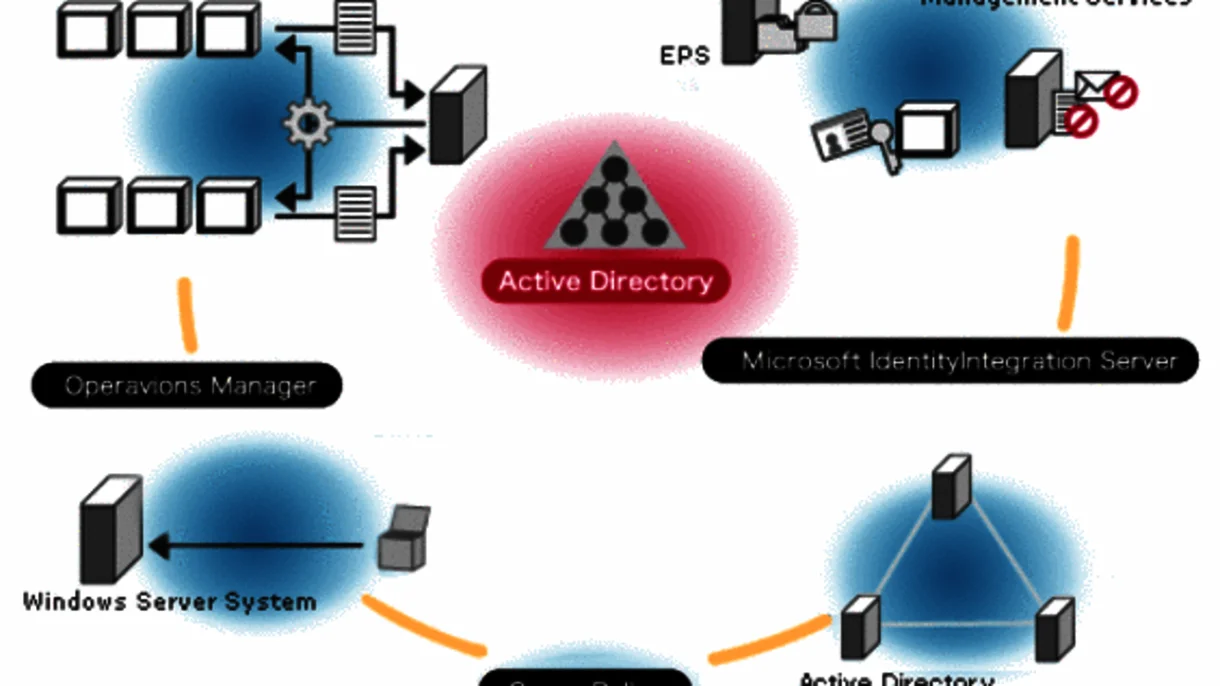

7. Active Directory Domain Services

Windows Server-Dateiserver hosten Milliarden von Dateien bei Millionen von Kund*innen und ermöglichen die Speicherung und den Abruf von Dateien mit integrierter Skalierung. Sicherheit, Kontingente, Backup, Replikation und Wiederherstellung sind alle in das Betriebssystem integriert.

Active Directory Domain Services hosten und authentifizieren Milliarden lokaler Benutzeridentitäten für mehrere Millionen Kunden, um Identitäten sicher zu verwalten und Ihr Unternehmen zu schützen.

Windows Server hostet Millionen von Apps – von einfachen IIS-Web-Apps bis hin zu komplexen Anwendungen wie SharePoint, Exchange, Datenbanken und Produktenvon Drittanbietern – und bietet integrierte Sicherheit, Hochverfügbarkeit und Replikation für Server und Cluster.

Hostet virtuelle Hyper-V-Computer über Windows Server-Container, Linux-Container und Kubernetes-Cluster und unterstützt die Integration in native Azure-Dienste.

Diese Referenzarchitektur zeigt ein sicheres Hybridnetzwerk, das ein lokales Netzwerk in Azure erweitert. Die Architektur implementiert ein Umkreisnetzwerk, auch als DMZ bezeichnet, zwischen dem lokalen Netzwerk und einem virtuellen Azure-Netzwerk. Sämtlicher eingehender und ausgehender Datenverkehr durchläuft die Azure Firewall.

Die Architektur umfasst die folgenden Komponenten:

Virtuelles Azure-Netzwerk. Das virtuelle Netzwerk hostet die Lösungskomponenten und weitere Ressourcen, die in Azure ausgeführt werden.

Virtuelle Netzwerkrouten definieren den IP-Datenverkehrsfluss innerhalb des virtuellen Azure-Netzwerks. Es gibt zwei benutzerdefinierte Routingtabellen, wie im Diagramm dargestellt.

Im Gateway Subnetz wird der Datenverkehr über die Azure Firewall-Instanz weitergeleitet.

Für diese Architektur ist eine Verbindung mit Ihrem lokalen Rechenzentrum erforderlich, entweder mithilfe eines VPN-Gateways oder einer ExpressRoute-Verbindung. Typische Einsatzmöglichkeiten für diese Architektur sind:

Verwenden Sie die rollenbasierte Zugriffssteuerung in Azure (Azure Role-Based Access Control, Azure RBAC), um die Ressourcen in Ihrer Anwendung zu verwalten. Ziehen Sie die Erstellung der folgenden benutzerdefinierten Rollen in Erwägung:

Die IT-Administratorrolle sollte keinen Zugriff auf die Firewallressourcen haben. Der Zugriff sollte auf die IT-Sicherheitsadministratorrolle beschränkt sein.

Azure-Ressourcen wie VMs, virtuelle Netzwerke und Lastenausgleichsmodule können durch Zusammenfassung in Ressourcengruppen ganz einfach verwaltet werden. Weisen Sie jeder Ressourcengruppe Azure-Rollen zu, um den Zugriff einzuschränken.

Es empfiehlt sich, die folgenden Ressourcengruppen zu erstellen:

Um eingehenden Datenverkehr aus dem Internet zuzulassen, fügen Sie der Azure Firewall eine Regel für die Zielnetzwerk-Adressübersetzung (Destination Network Address Translation, DNAT) hinzu.

Verwenden Sie die Tunnelerzwingung für den gesamten ausgehenden Internetdatenverkehr durch Ihr lokales Netzwerk, indem Sie einen Site-zu-Site-VPN-Tunnel verwenden, und nutzen Sie für die Weiterleitung ins Internet die Netzwerkadressenübersetzung (Network Address Translation, NAT). Dieses Design verhindert die versehentliche Offenlegung jeglicher vertraulicher Informationen und ermöglicht zugleich die Untersuchung und Überwachung des gesamten ausgehenden Datenverkehrs.

Blockieren Sie den Internetdatenverkehr von den Ressourcen in den Subnetzen des Spoke-Netzwerks nicht vollständig. Durch das Blockieren des Datenverkehrs werden diese Ressourcen an der Verwendung von Azure PaaS-Diensten gehindert, die auf öffentlichen IP-Adressen beruhen, wie etwa die VM-Diagnoseprotokollierung, das Herunterladen von VM-Erweiterungen sowie weitere Funktionen. Für Azure-Diagnose ist außerdem erforderlich, dass Komponenten Lese- und Schreibzugriff auf ein Azure Storage-Konto besitzen.

Überprüfen Sie, ob der ausgehende Internetdatenverkehr ordnungsgemäß zwangsweise getunnelt wird. Wenn Sie eine VPN-Verbindung mit dem Routing- und RAS-Dienst auf einem lokalen Server verwenden, setzen Sie ein Tool wie WireShark ein.

Diese Überlegungen beruhen auf den Säulen des Azure Well-Architected Frameworks, d. h. einer Reihe von Grundsätzen, mit denen die Qualität von Workloads verbessert werden kann. Weitere Informationen finden Sie unter Microsoft Azure Well-Architected Framework.

Effiziente Leistung

Leistungseffizienz ist die Fähigkeit Ihrer Workload, auf effiziente Weise eine den Anforderungen der Benutzer entsprechende Skalierung auszuführen. Weitere Informationen finden Sie unter Übersicht über die Säule „Leistungseffizienz“.

Weitere Informationen über die Bandbreitengrenzwerte von VPN Gateway finden Sie unter Gateway-SKUs. Für größere Bandbreiten können Sie das Upgrade auf ein

ExpressRoute-Gateway in Erwägung ziehen. ExpressRoute stellt bis zu 10 Gb/s Bandbreite mit geringerer Wartezeit als eine VPN-Verbindung zur Verfügung.

Weitere Informationen über die Skalierbarkeit von Azure-Gateways finden Sie in den Abschnitten zur Skalierbarkeit unter:

Ausführliche Informationen zum Verwalten virtueller Netzwerke und NSGs im großen Stil finden Sie unter Tutorial: Erstellen eines geschützten Hub-and-Spoke-Netzwerks. In diesem

Sicherheit bietet Schutz vor vorsätzlichen Angriffen und dem Missbrauch Ihrer wertvollen Daten und Systeme. Weitere Informationen finden Sie unter Übersicht über die Säule „Sicherheit“.

Diese Referenzarchitektur implementiert mehrere Sicherheitsebenen.

Routen aller lokalen Benutzeranforderungen durch eine Azure Firewall

Die benutzerdefinierte Route im Gatewaysubnetz blockiert alle Benutzeranforderungen, die nicht aus dem lokalen Netzwerk stammen. Die Route leitet zulässige Anforderungen an die Firewall weiter. Die Anforderungen werden an die Ressourcen in den virtuellen Spoke-Netzwerken weitergeleitet, wenn sie durch die Firewallregeln zulässig sind. Sie können weitere Routen hinzufügen, achten Sie jedoch darauf, dass diese nicht nicht unabsichtlich die Firewall umgehen oder Verwaltungsdatenverkehr für das Verwaltungssubnetz blockieren.

Verwenden von NSGs zum Blockieren/Übergeben des Datenverkehrs zu virtuellen Netzwerknetzen

Der Verkehr zu und von Ressourcensubnetzen in virtuellen Spoke-Netzwerken wird durch die Verwendung von NSGs eingeschränkt. Wenn bei Ihnen das Erfordernis besteht, die NSG-Regeln zu erweitern, um einen breiteren Zugriff auf diese Ressourcen zuzulassen, wägen Sie diese Erfordernisse gegen die Sicherheitsrisiken ab. Jeder neue eingehende Kommunikationsweg stellt eine Gelegenheit für die zufällige oder absichtliche Offenlegung von Daten oder Beschädigung von Anwendungen dar.

AVNM ermöglicht es Ihnen, Baselines für Sicherheitsregeln zu erstellen, die Vorrang vor Netzwerksicherheitsgruppen-Regeln haben können. Sicherheitsverwaltungsregeln werden vor NSG-Regeln ausgewertet und haben den gleichen Charakter wie NSGs, mit Unterstützung für Priorisierung, Diensttags und L3-L4-Protokolle. Dies ermöglicht es der zentralen IT, grundlegende Sicherheitsregeln durchzusetzen, die von zusätzlichen NSG-Regeln der Spoke-VNet-Besitzer unabhängig sind. Sie können zur Erleichterung eines kontrollierten Rollouts von Änderungen an Sicherheitsregeln die Funktion Bereitstellungen von AVNM verwenden, um die Breaking Changes dieser Konfigurationen sicher in den Hub-and-Spoke-Umgebungen freizugeben.

DevOps-Zugriff

Verwenden Sie Azure RBAC, um die Vorgänge einzuschränken, die DevOps auf den einzelnen Ebenen ausführen kann. Verwenden Sie beim Erteilen von Berechtigungen den Ansatz der geringsten Rechte. Protokollieren Sie alle Verwaltungsvorgänge, und führen Sie regelmäßig Überwachungen durch, um sicherzustellen, dass alle Konfigurationsänderungen auf Planung beruhen.

Kostenoptimierung

Bei der Kostenoptimierung geht es um die Suche nach Möglichkeiten, unnötige Ausgaben zu reduzieren und die Betriebseffizienz zu verbessern.

Bereitstellen lokaler DNS- und DHCP-Dienste für Millionen von Kunden.